Azure Sentinel – Uma visão geral sobre o SIEM de nuvem da Microsoft

Nível: Iniciante | Tempo de leitura: 10 minutos

Nesse artigo irei mostrar uma visão geral inicial do Azure Sentinel, o SIEM de nuvem da Microsoft.

Introdução

O Azure Sentinel surgiu como uma solução SIEM (Security information and event management) e SOAR (Security Orchestration, Automation, and Response) em nuvem que é comercializada como SaaS – Software as a Service. Isso facilita muito não só a contratação desse tipo de serviço, mas toda a gestão da solução, onde você fica livre de preocupações com toda a parte de infraestrutura que rodaria no seu datacenter e coloca o foco na configuração da inteligência da solução.

Isso é muito importante hoje em dia para a gestão de um SOC moderno. Normalmente, os analistas de SOC precisam gerenciar uma quantidade absurda de incidentes e alertas que recebem e muitas das vezes alguns alertas que poderiam ser evitados ou automatizados. Livrar o time do SOC da conhecida “fadiga do alerta” faz com que o seu time de resposta à incidentes fique focado no que realmente importa, trazendo mais inteligência para monitorar e gerenciar os eventos de segurança da informação.

O que é o Azure Sentinel?

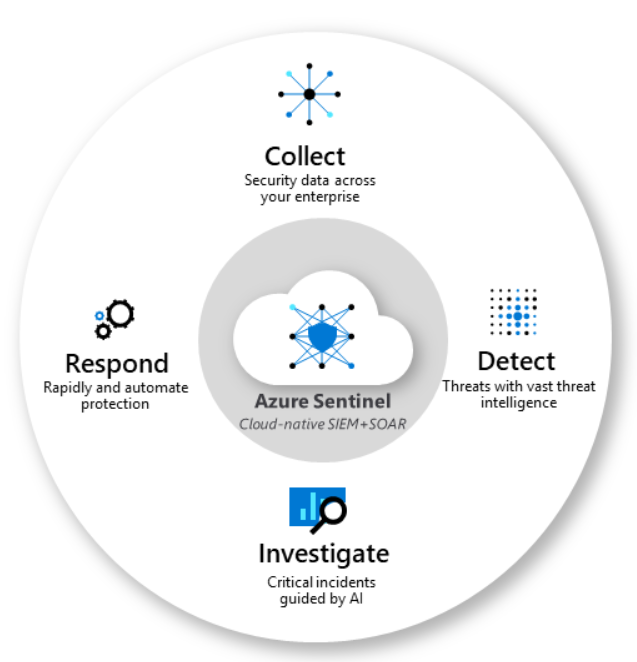

Como explicado na introdução acima, podemos destacar que o Azure Sentinel trabalha com o gerenciamento de eventos e informações de segurança (SIEM) e também com a resposta automatizada de orquestração de segurança (SOAR). Com isso, conseguimos obter análise inteligente de segurança e inteligência contra ameaças em toda a organização, fornecendo uma única solução para detecção de alertas, visibilidade, procura proativa e resposta à ameaças.

A imagem abaixo, retirada do docs Microsoft, ilustra bem as características principais do Azure Sentinel.

Podemos destacar as principais funções abaixo:

- Coleta de dados de usuários, dispositivos, aplicativos e infraestrutura, em ambientes locais e/ou em múltiplas nuvens.

- Detecção de ameaças que ainda não foram descobertas, minimizando os falsos positivos usando a análise e a inteligência contra ameaças da Microsoft, chamado de Microsoft Intelligent Security Graph, o qual oferece, também como SaaS, uma base de cerca de 9 trilhões de sinais diários para os clientes.

- Investigação de ameaças com inteligência artificial e atividades suspeitas em escala.

- Resposta à incidentes de forma rápida com orquestração e automação (SOAR).

Hoje, um desafio que vejo as grandes empresas enfrentarem é com a quantidade de alertas e na gestão da infraestrutura de SIEM on-premises, e muitas vezes a falta de uma facilidade de integração com outras soluções e com a própria nuvem. O Sentinel trabalha com conectores que facilitam muito a integração e possui uma lista pré-cadastrada onde, por vezes apenas clicando em habilitar, você consegue facilmente trazer eventos para dentro do Azure Sentinel.

Mas antes de começar a ingestão de eventos, você precisa definir e estimar o armazenamento. Apesar de ser um serviço SaaS, há partes da configuração que você precisa definir e uma bem importante é com relação ao armazenamento dos logs. Vou deixar os detalhes para artigos posteriores, mas vale explicar aqui que isso é feito gravando os logs no serviço do Azure chamado de Log Analytics, e por isso, um dos pré-requisitos para que você possa começar a utilizar o Azure Sentinel é configurar o Log Analytics. Um Workspace, espaço de trabalho do Log Analytics, é um ambiente exclusivo para dados de logs do Azure Monitor. Cada workspace tem seu próprio repositório de dados e configuração e você precisa de um espaço de trabalho do Log Analytics se pretender coletar dados para serem usados pelo Azure Sentinel.

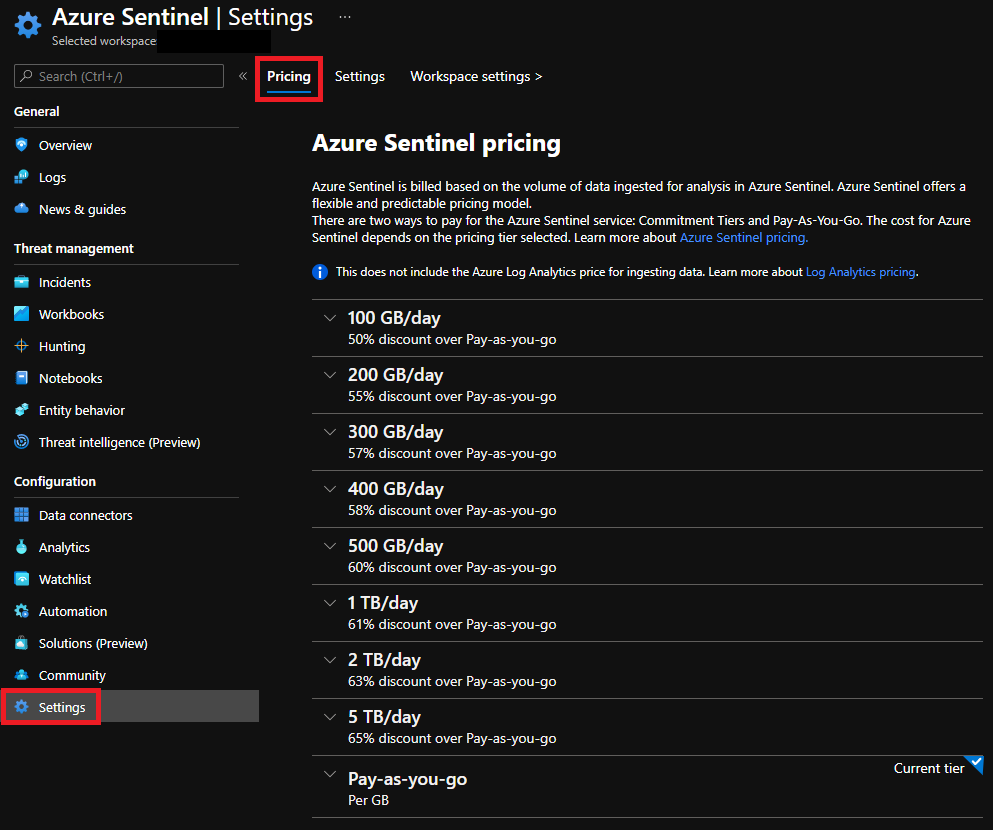

Uma tarefa de planejamento inicial muito importante é definir a volumetria e estimar os custos de serviços para que fiquem de acordo com as necessidades da organização. O Azure Sentinel é cobrado com base no volume de dados ingeridos para análise e armazenados no workspace do Log Analytics do Azure Monitor. O Azure Sentinel oferece um modelo de preços previsível e flexível. Há duas maneiras de pagar pelo serviço: Reservas de Capacidade e Pagamento Conforme o Uso.

Na própria página de configurações do Azure Sentinel, você pode observar a tabela de preços:

Nessa fase inicial, também será necessário definir quais as necessidades de armazenamento de logs para longo prazo. Se sua empresa tem alguma necessidade de reter dados por questões de conformidade você terá que definir qual a melhor estrutura para isso. Recomendo a leitura desse blog para verificar as opções disponíveis. Outros detalhes de preço podem ser vistos no seguinte site.

Com o Log analytics configurado, fica muito simples adicionar dados através dos conectores. Então essa vai ser uma das primeiras tarefas que você irá fazer depois de iniciada a configuração do Azure Sentinel.

O Sentinel pode ser acessado a partir do Azure Portal, em: https://portal.azure.com. Lá dentro, basta buscar por Sentinel na barra de pesquisa:

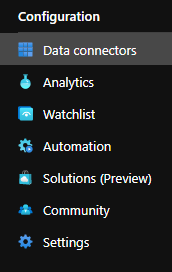

Aqui podemos ver nosso menu de configurações e o menu de Data Connectors:

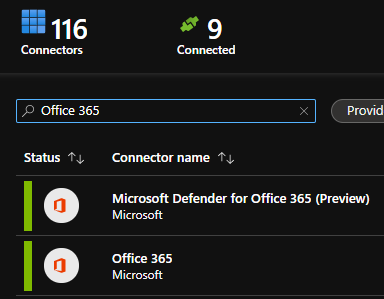

Veja que quando eu busco por Office 365 eu já tenho um conector pré-configurado para uso:

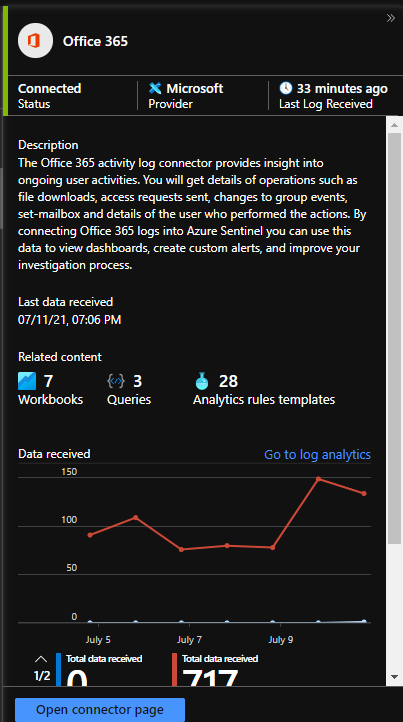

No meu exemplo acima ele já está conectado ao Sentinel e recebendo os logs, por isso está marcado em verde. Mas clicando nele podemos abrir a página do conector no lado direito:

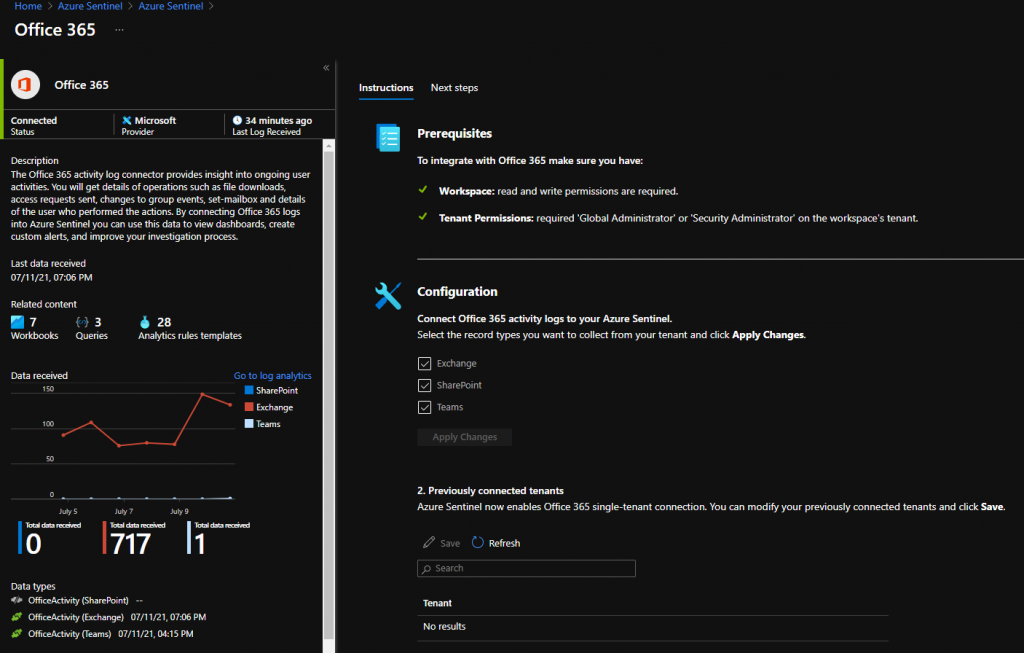

É muito simples no caso do Office 365, por exemplo, estando dentro da página do conector, você pode escolher quais aplicações deseja receber alertas selecionando aplicar alterações (Apply changes):

Depois de conectados os dados, o Azure Sentinel também oferece as seguintes configurações importantes.

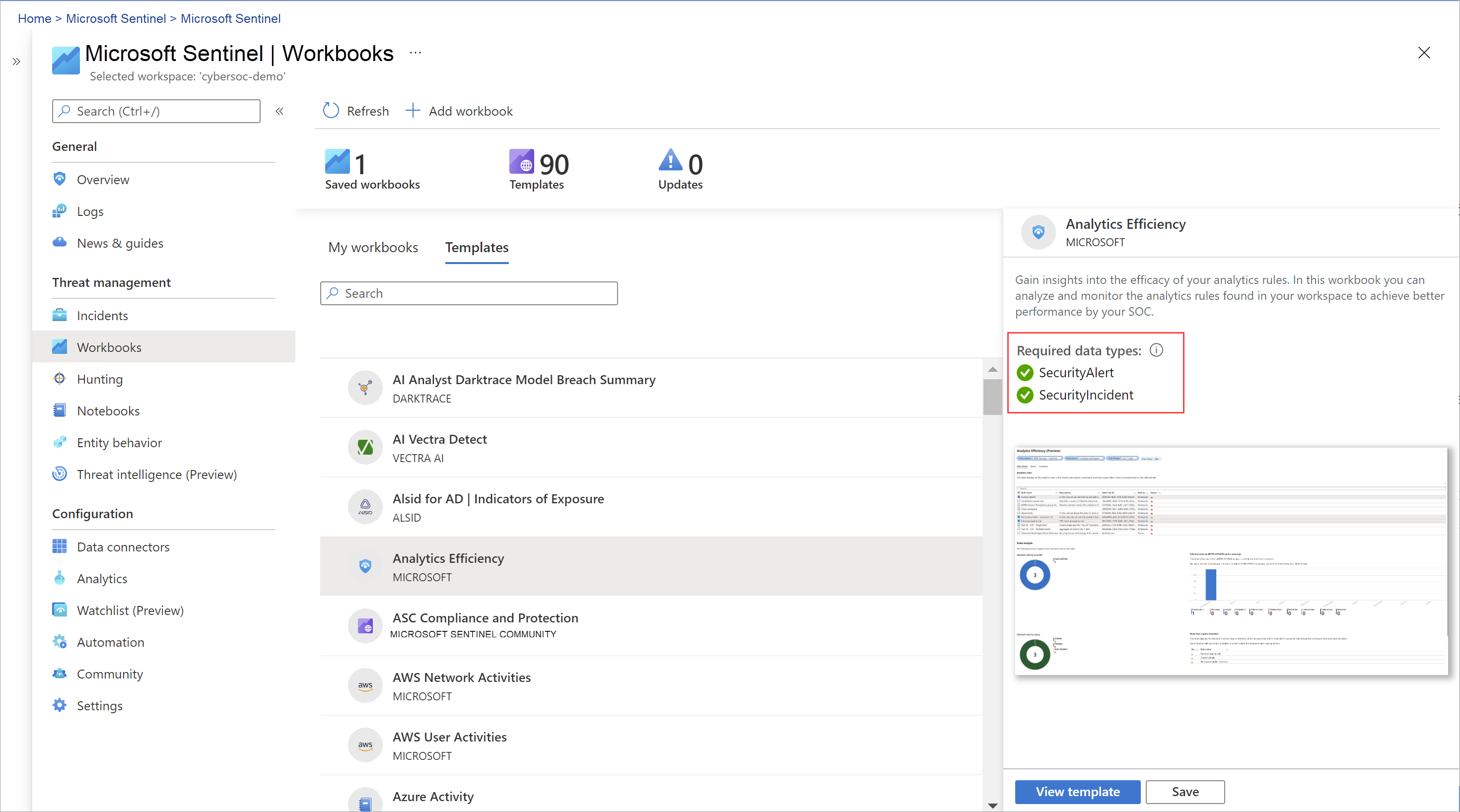

- Workbooks – Também chamado de Pastas de Trabalho, te ajudam a criar relatórios interativos e personalizados em seus dados e também já possui modelos internos para que você possa obter insights rapidamente para os seus dados assim que você conectar uma fonte.

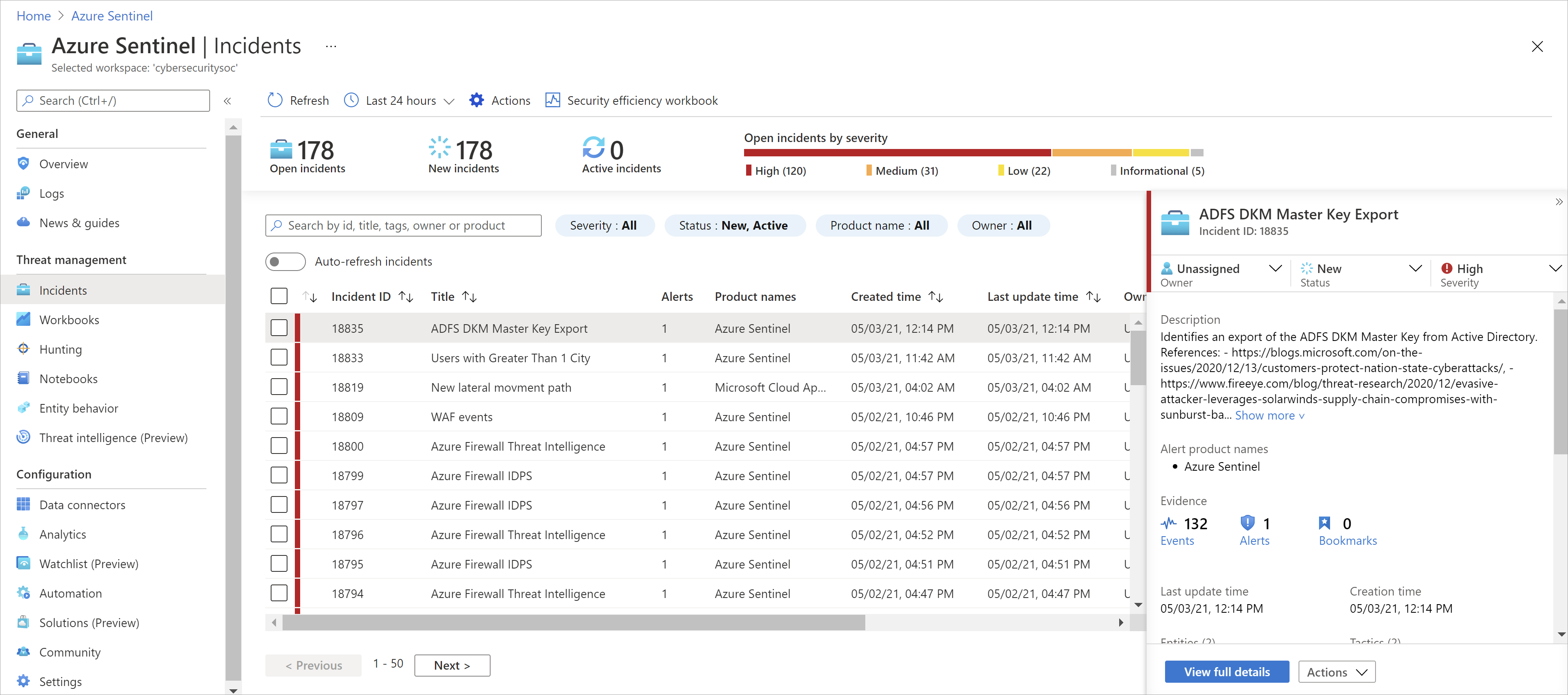

- Analytics – O Sentinel usa análise para correlacionar os alertas aos incidentes e também fornece as regras de aprendizado de máquina para mapear o comportamento da rede e, em seguida, buscar anomalias em todos os seus recursos. Essas análises ligam os pontos, pois combinam alertas de baixa fidelidade sobre diferentes entidades em possíveis incidentes de segurança de alta fidelidade.

- Playbooks (Automation) – As regras de automação permitem que você gerencie centralmente toda a automação do tratamento de incidentes. Elas simplificam o uso da automação no Azure Sentinel e seus fluxos de trabalho complexos para seus processos de orquestração de incidentes. As regras são acionadas pela criação de incidentes. Você pode definir condições para controlar quando as ações serão executadas, com base nos detalhes do incidente e da entidade e nas regras de análise. Você também pode definir a ordem das ações e o tempo de expiração da regra.

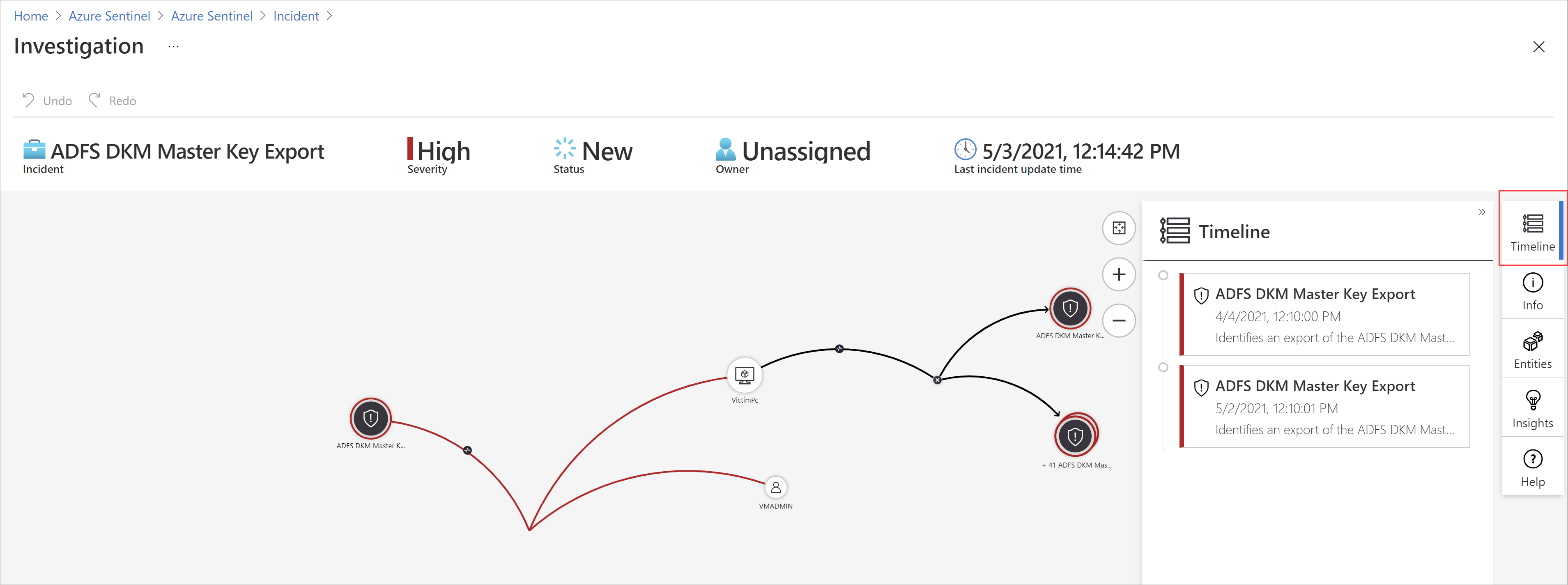

- Investigação (preview) – As ferramentas de investigação profunda do Azure Sentinel te ajudam a entender o escopo e a encontrar a causa raiz de uma possível ameaça.

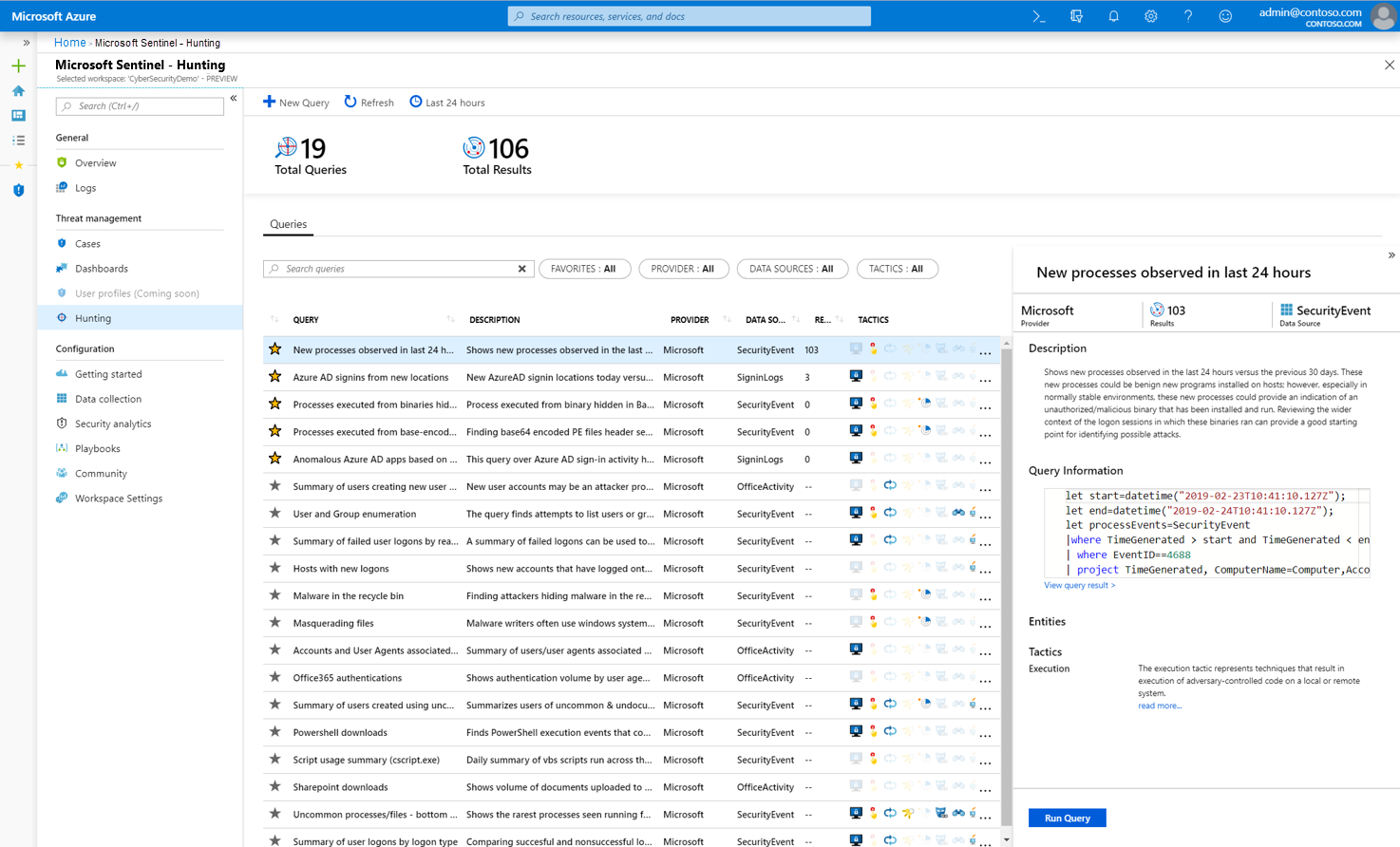

- Hunting – Com base na estrutura do MITRE ATT&CK, você pode buscar proativamente ameaças à segurança nas fontes de dados de sua organização, antes do disparo de um alerta.

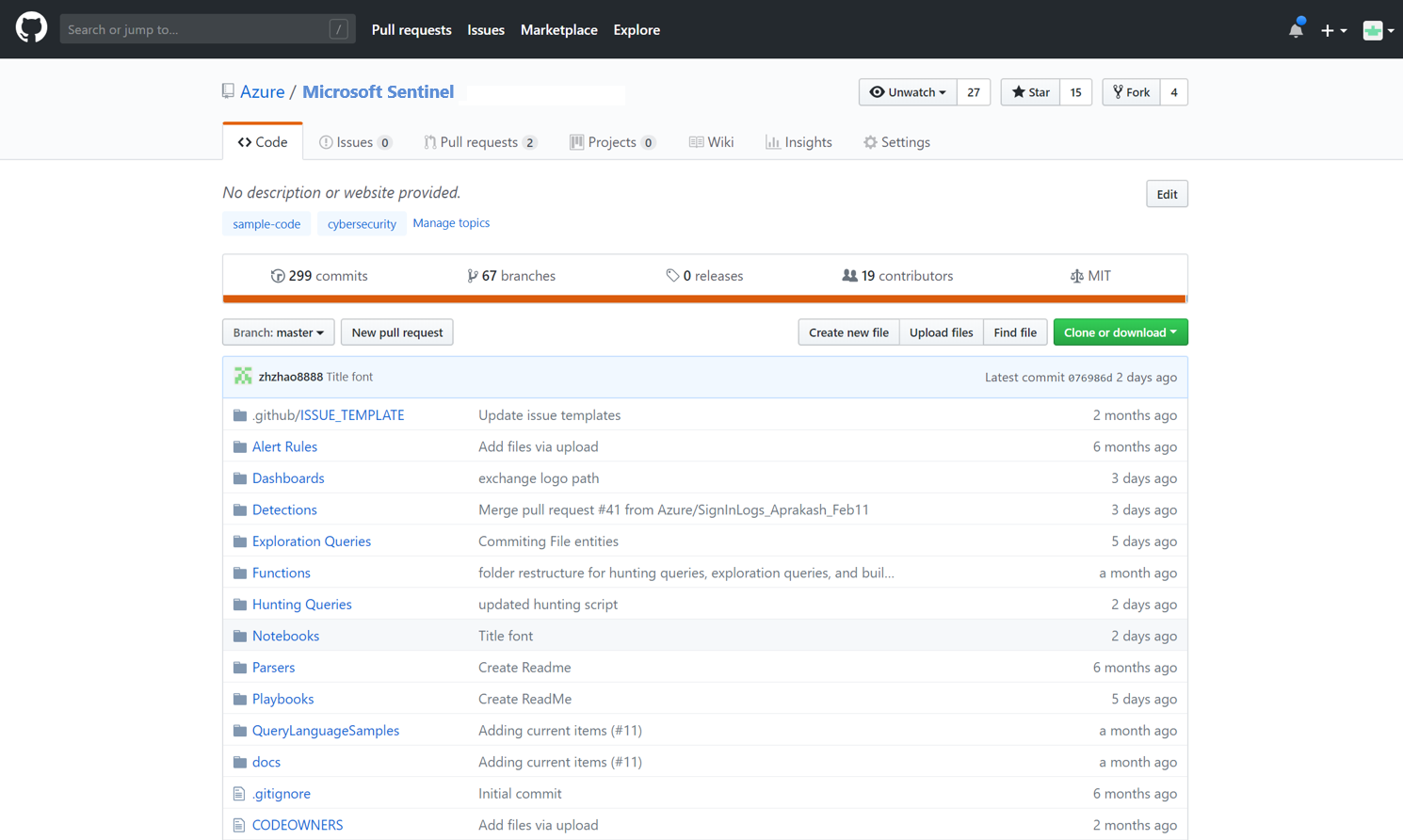

- Comunidade – A comunidade do Azure Sentinel é um recurso para automação e detecção de ameaças. Os analistas de segurança da Microsoft criam e adicionam constantemente novas pastas de trabalho, guias estratégicos, consultas de busca e muito mais, publicando-os na comunidade para uso em seu ambiente. É possível baixar o conteúdo de exemplo no repositório GitHub.

Conclusão

Nesse artigo, mostrei uma visão geral inicial sobre o Azure Sentinel. Para saber mais sobre essa ferramenta, visite os links abaixo:

O que é o Azure Sentinel? | Microsoft Docs

Quer saber como começar do zero? Consulte o guia de Início Rápido: Integração no Azure Sentinel | Microsoft Docs.